| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- 아나콘다 install

- 스테가노그래피 툴

- 노트북CPU견적

- 리눅스 권한설정 리눅스 유마스크

- zsteg

- 그램 온도

- 그램 온도 낮추기

- 유마스크

- LG 컨트롤 센터 온도

- 'Destination Folder' cannot contain non-ascii characters (special characters or diacritics). Please choose another location.

- umask and 연산

- Image Steganography

- 리눅스 휴지통 비우기

- LG 컨트롤 센터

- 정보보안용어

- linux 권한설정

- 표 가운데정렬방법

- LG CONTORL CENTER

- 티스토리가운데정렬

- 스테가노그래피 포렌식 툴

- 노트북CPU성능

- 노트북CPU성능비교

- 리눅스 디스크 다 참

- Forensically

- chmod umask

- 표 가운데정렬

- 티스토리표가운데

- chmod 설정

- Error : Due to incompatibility with several Python libraries

- LG 그램 온도

- Today

- Total

공대생의 에러일기

스테가노 그래피 분석 툴 - 포렌식 툴 본문

난 스테가노 그래피를 분석할때 크게 두개의 방법으로 나누어 분석한다.

첫번째는 사진의 이미지 자체를 분석하는 방법

두번째는 사진 내부에 숨어있는 문자열과 파일을 분석하는 방법.

두 방법에 도움이 되는 스테가노그래피 포렌식 툴을 소개한다.

필터등을 조절하여 이미지 자체에 숨어있는 문자열을 찾는 웹 기반 툴

Image Steganography

1. https://incoherency.co.uk/image-steganography/#unhide

Image Steganography

Each channel (red, green, blue) of each pixel in an image is represented by an 8-bit value. To hide the secret image inside the cover image, we replace the n least significant bits of the cover pixel value with the same number of most significant bits from

incoherency.co.uk

1번보단 2번이 좀 더 다양하게 사진을 건드려 볼 수 있어서 좋다.

Forensically

2. https://29a.ch/photo-forensics/#forensic-magnifier

Forensically, free online photo forensics tools

Forensically is a set of free tools for digital image forensics. It includes clone detection, error level analysis, meta data extraction and more.

29a.ch

사진속에 숨겨진 파일이나 문자열등을 찾는 툴. 즉 사진의 내부를 분석하는 툴.

1. steghide

문자열 숨기기와 문자열 추출까지 전부 할 수 있는 툴.

단 숨겨진 문자열 추출시에는 password가 필요하다.

그리고 최근에 알게된 툴인데 얘가 진짜 깡패임... binwalk급...

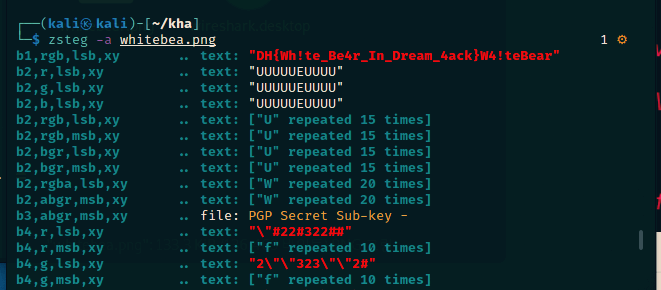

2. 바로바로 zsteg

zsteg install 방법

1. $ sudo apt-get install ruby-full

2. $ sudo gem install zsteg

#2번에서 - You don't have write permissions for the /var/lib sudo gem update...~~ 이런 문구 나오면

$ sudo gem update 해주고 2번 다시 해주기.

사용법은 요러한디

-a 로 전부 추출 때리는게 제일 편하고 보편적이다.

zsteg -a [FILENAME]

해당 명령어로 뭐가 좌르르륵 엄청 많이 나오는데 대부분 수상한 문자열은 맨 위에 나오더라

사실 이 툴 소개하고싶어서 글 씀.

모든 스테가노그래피에 적용되는건 아니고 binwalk로 분석이 안될때 zsteg로 되더라 약간 두개가 보완관계 느낌

마지막으로 .. 편의를 위해 이것저것 툴 소개를 했지만 툴에 너무 의존하지 말것!

'ETC' 카테고리의 다른 글

| CPU 온도 낮추기, LG 그램 온도 낮추기 (윈도우 10) (0) | 2023.05.11 |

|---|---|

| 노트북 CPU 성능 순위 (0) | 2023.04.26 |

| JSX 기본 문법/ 태그 추가 - expo/리액트 (0) | 2022.01.16 |

| [KSR기자단] 온라인 해킹대회 CTF란? - KISIA 카드뉴스 (0) | 2022.01.15 |

| 한글 파일 hwp->$$$ 파일 깨짐 $$$로 변경 사진 깨짐 (1) | 2021.12.28 |